近日,據多名安全研究人員報告,一個代號Sysrv-hello的加密挖礦僵尸網絡正在積極掃描易受攻擊的Windows和Linux企業服務器,并通過自傳播式惡意軟件載荷感染門羅幣(Monero)挖礦機(XMRig)。

該僵尸網絡于2020年12月開始活躍,今年2月首次被阿里云安全研究人員發現。3月份該僵尸網絡的活動激增,先后引起來Lacework Labs和Juniper Threat Labs的安全研究人員的注意。

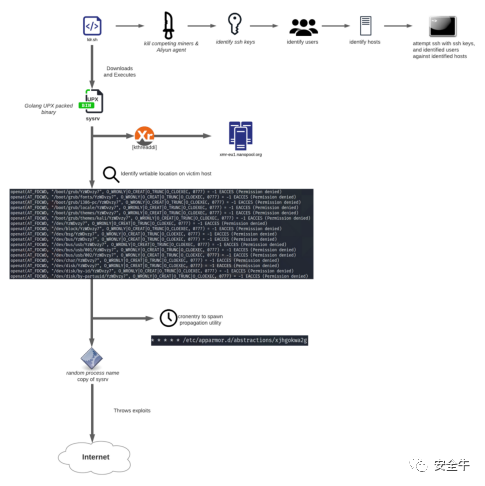

最初,Sysrv-hello僵尸網絡使用的是帶有礦工和蠕蟲(傳播器)模塊的多組件體系結構,后來升級為使用單個二進制文件,能夠將挖礦惡意軟件自動傳播到其他設備。

Sysrv-hello的傳播器組件能夠主動掃描互聯網,尋找更易受攻擊的系統,利用其可遠程執行惡意代碼的漏洞,將受害設備添加到Monero采礦機器人大軍中。

Lacework發現,攻擊者“正在通過PHPUnit、Apache Solar、Confluence、Laravel、JBoss、Jira、Sonatype、Oracle WebLogic和Apache Struts中注入遠程代碼執行漏洞來針對云工作負載,以獲取初始訪問權限”。

Lacework補充說:“橫向移動是通過受害機器上可用的SSH密鑰以及從bash歷史記錄文件,SSH配置文件和known_hosts文件中標識的主機進行的。”

Sysrv-hello攻擊流程 來源:Lacework

Sysrv-hello針對的漏洞

Sysrv-hello僵尸網絡的活動在三月份激增之后,Juniper發現了六種漏洞,這些漏洞被主動攻擊的惡意軟件樣本利用:

Mongo Express RCE(CVE-2019-10758)

XML-RPC(CVE-2017-11610)

Saltstack RCE(CVE-2020-16846)

Drupal Ajax RCE(CVE-2018-7600)

ThinkPHP RCE(無CVE)

XXL-JOB Unauth RCE(無CVE)

該僵尸網絡過去使用的其他漏洞還包括

Laravel(CVE-2021-3129)

Oracle Weblogic(CVE-2020-14882)

Atlassian Confluence服務器(CVE-2019-3396)

Apache Solr(CVE-2019-0193)

PHPUnit(CVE-2017-9841)

Jboss應用程序服務器(CVE-2017-12149)

Sonatype Nexus存儲庫管理器(CVE-2019-7238)

Jenkins暴力破解

WordPress暴力破解

通過YARN ResourceManager執行Apache Hadoop未經身份驗證的命令執行(無CVE)

Jupyter Notebook命令執行(無CVE)

Tomcat Manager免身份驗證上載命令執行(無CVE)