近日,Check Point的研究人員在報告中揭示了一個針對德國汽車制造業(yè)企業(yè)的長期惡意軟件攻擊活動。

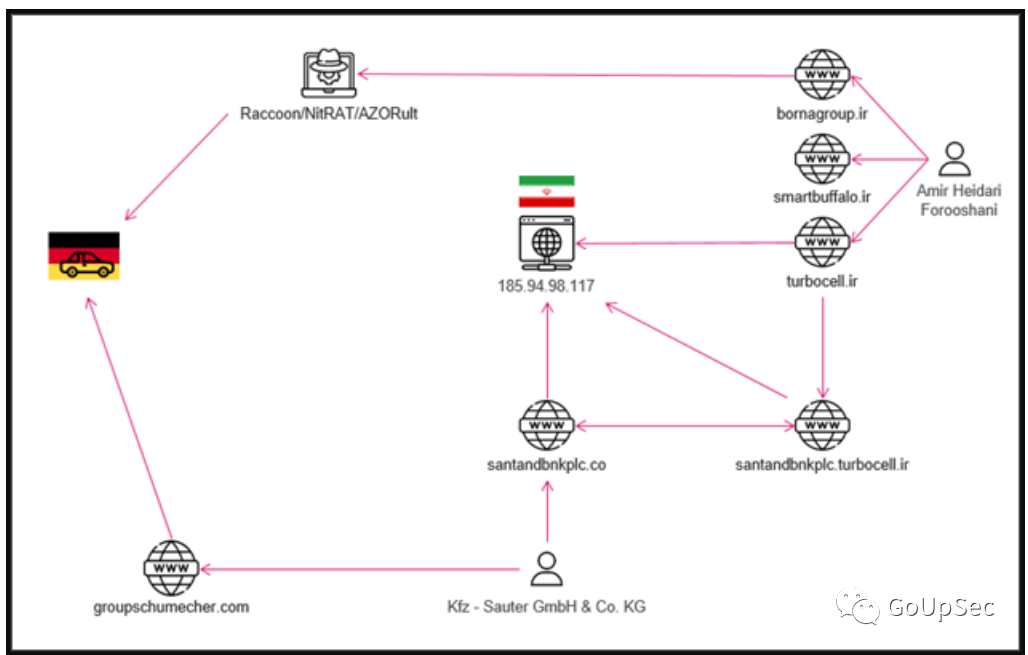

攻擊目標(biāo)包括多家德國汽車制造商和汽車經(jīng)銷商,攻擊者通過克隆該領(lǐng)域各企業(yè)的合法站點(下圖),注冊了多個相似的域以供攻擊使用。

這些網(wǎng)站用于發(fā)送以德語編寫的網(wǎng)絡(luò)釣魚電子郵件,并托管下載到目標(biāo)系統(tǒng)的惡意軟件有效負(fù)載。

根據(jù)該報告,攻擊活動于2021年7月左右開始(也可能是3月),目前仍在進(jìn)行中。

針對德國汽車工業(yè)

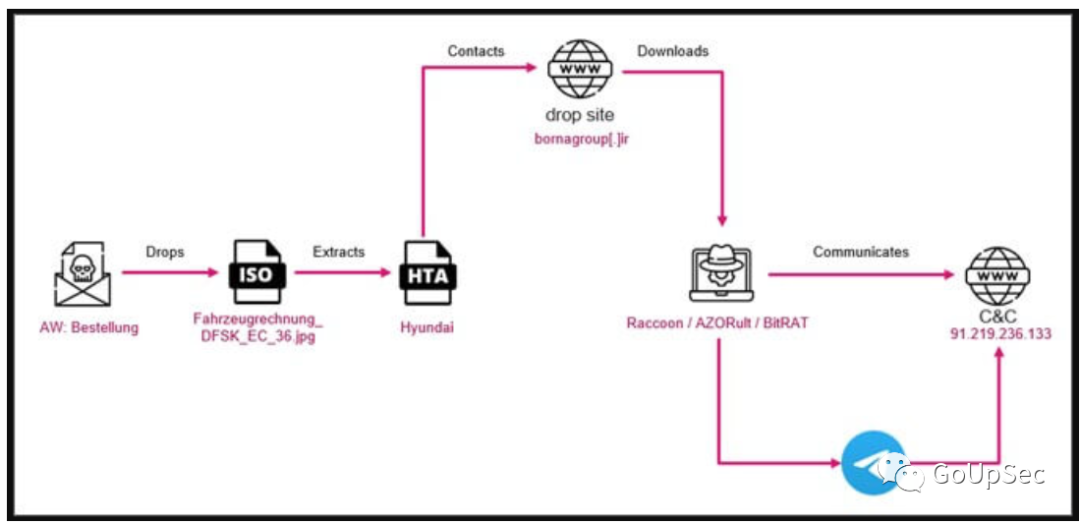

惡意軟件感染鏈?zhǔn)加诎l(fā)送給特定目標(biāo)的電子郵件,其中包含繞過許多互聯(lián)網(wǎng)安全控制的ISO磁盤映像文件。

例如,下面的網(wǎng)絡(luò)釣魚電子郵件假裝包含發(fā)送給目標(biāo)經(jīng)銷商的汽車轉(zhuǎn)賬收據(jù)。

該檔案又包含一個HTA文件,該文件包含通過HTML smuggling執(zhí)行的JavaScript或VBScript代碼。

惡意軟件的感染鏈

這是所有技能級別的黑客都經(jīng)常使用的技術(shù),從依賴自動化工具包的“腳本小子”到部署自定義后門的國家黑客。

當(dāng)受害者看到通過HTA文件打開的誘餌文檔時,惡意代碼會在后臺運行,獲取并啟動惡意軟件有效負(fù)載。

安全研究人員指出:“我們發(fā)現(xiàn)了這些腳本的多個版本,一些觸發(fā)PowerShell代碼,一些經(jīng)過混淆處理,以及其他純文本版本。它們都下載并執(zhí)行各種MaaS(惡意軟件即服務(wù))信息竊取程序。”

此活動中使用的MaaS信息竊取器各不相同,包括Raccoon Stealer、AZORult和BitRAT。這三個都可以在網(wǎng)絡(luò)犯罪市場和暗網(wǎng)論壇上購買。

在HTA文件的更高版本中,運行PowerShell代碼以更改注冊表值并啟用Microsoft Office套件上的內(nèi)容。這使得攻擊者無需誘騙接收者啟用宏,從而降低有效負(fù)載丟棄率。

目標(biāo)和歸因

Check Point表示,已經(jīng)追蹤到這些攻擊的14個目標(biāo)實體,都是與汽車制造行業(yè)有一定聯(lián)系的德國組織。但是,報告中沒有提到具體的公司名稱。

信息竊取有效載荷托管在由伊朗人注冊的站點(“bornagroup[.]ir”)上,而同一電子郵件用于網(wǎng)絡(luò)釣魚子域名,例如“groupschumecher[.]com”。

威脅分析人員能夠找到針對桑坦德銀行客戶的不同網(wǎng)絡(luò)釣魚活動的鏈接,驗證該活動的網(wǎng)站托管在伊朗ISP上。

攻擊者的基礎(chǔ)設(shè)施

總而言之,伊朗威脅行為者很有可能策劃了這場運動,但Check Point沒有足夠的證據(jù)證明其歸屬。

最后,關(guān)于活動的目標(biāo),它很可能是針對這些公司或其客戶、供應(yīng)商和承包商的工業(yè)間諜活動或BEC(商業(yè)電子郵件泄露)。