根據《網絡安全法》和《關鍵信息基礎設施安全保護條例(征求意見稿)》對關鍵信息基礎設施定義和范圍的闡述,關鍵信息基礎設施(Critical InformationInfrastructure,CII)是指一旦遭到破壞、喪失功能或者數據泄露,可能嚴重危害國家安全、國計民生、公共利益的信息基礎設施,包括能源、交通、水利、金融、電子政務、公共通信和信息服務等關鍵行業和領域。

隨著“互聯網+”、“工業互聯網”等戰略的積極推進以及Lora、NB-IOT、eMTC等物聯技術的快速發展,物聯網與關鍵信息基礎設施已開始深度融合,在提高相關行業的運行效率和便捷性的同時,也增加了其遭受網絡攻擊的風險。因此,亟需對關鍵信息基礎設施的物聯網網絡安全問題加以重視和防護。

CNCERT依托宏觀監測數據,對關鍵信息基礎設施中的物聯網“云管端”等層面的網絡安全問題進行專項監測,以下是本月的監測情況。

2

端——物聯網終端網絡安全監測情況

( 1 ) 活躍通信物聯網終端監測情況

本月抽樣監測發現有24萬臺物聯網終端設備與境外超過9萬個IP地址進行了直接協議通信,其中包括工業控制設備1243臺,交換機、路由器設備155738臺,網絡監控設備76222臺、聯網打印機306個以及視頻會議系統139個。

本月監測發現的物聯網終端設備中涉及的主要廠商分布情況如下:

圖片工業控制設備:主要廠商包括西門子(33.39%)、韋益可自控(21.32%)、羅克韋爾(13.19%)、施耐德(9.65%)、歐姆龍(7.48%)、摩莎(6.76%);其設備類型主要包括可編程控制器、串口服務器、工業交換機、通信適配器等,類型分布情況如圖1所示。

圖1 活躍通信工控設備類型分布

圖片交換機、路由器設備:主要廠商包括華三(57.1%)、華為(21.83%)、銳捷(12.69%)、中興(4.78%)、思科(2.73%)、雷凌(0.28%);

圖片網絡監控設備主要廠商:包括海康威視(66.15%)、大華(25.72%)和雄邁(8.13%)。

圖片聯網打印機設備主要廠商:包括富士(43.37%)、柯尼卡美能達(15.86%)、佳能(15.21%)、兄弟(11%)、愛普生(7.44%)和惠普(5.5%)。

其中,針對監測到的聯網監控設備進行弱口令檢測,發現82臺設備存在弱口令風險,包括海康威視設備66臺和大華設備16臺。

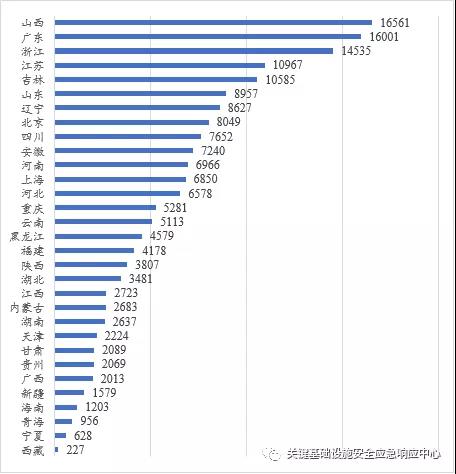

監測發現的活躍物聯網終端設備中,排名前5的省份分別山西、廣東、吉林、浙江和江蘇,各省份設備數量分布情況如圖2所示。

圖2 活躍物聯網設備省市分布

針對活躍工控設備的重點監測發現,本月工控設備與境外IP通信事件共260萬起,涉及國家97個,主要境外IP數量的國家分布如表1所示。

表1 境外通信IP數量的國家分布

( 2 ) 網絡空間資源測繪組織活躍情況分析

本月抽樣監測發現來自Shodan和ShadowServer等網絡空間測繪組織針對工控設備的探測響應事件739起,涉及探測節點18個,探測協議包括Modbus、S7Comm、Fox、FINS、BACnet等,探測響應事件的協議分布如圖3所示。

圖3 探測響應事件的協議分布

3

管——物聯網網絡安全事件監測

根據CNCERT監測數據,自2021年1月1日至31日,共監測到物聯網(IoT)設備惡意樣本5175個,。發現樣本傳播服務器IP地址21萬5084個個,主要位于印度(65.9%)、巴西(16.8%)、俄羅斯(4.9%)、韓國(1.9%)等等。境內疑似被感染的設備地址達711萬個,其中,浙江占比最高,為20.0%,境內感染設備分布如圖4所示。詳情參見威脅情報月報。

圖4 惡意樣本家族分布

4 云——物聯網云平臺安全監測

( 1 ) 物聯網云平臺網絡攻擊監測情況

本月抽樣監測發現,針對寄云NeuSeer、航天云網CASICloud、機智云Gizwits、三一重工ROOTCLOUD、海爾COSMOPlat、智能云科iSESOL、徐工漢云HANYUN等重點物聯網云平臺的網絡攻擊事件3819起,攻擊類型涉及漏洞利用攻擊、拒絕服務攻擊、命令注入攻擊、SQL注入攻擊、跨站腳本攻擊、目錄遍歷攻擊等。

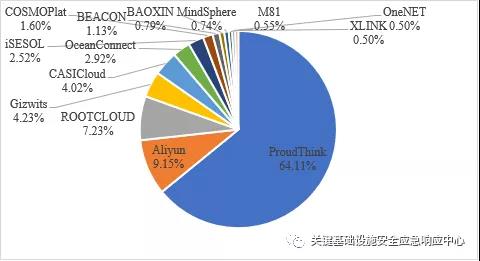

本月重點物聯網云平臺攻擊事件的平臺分布如圖5所示,涉及的攻擊類型分布如圖6所示。

圖5 物聯網云平臺攻擊事件的平臺分布

圖6 物聯網云平臺網絡攻擊類型分布

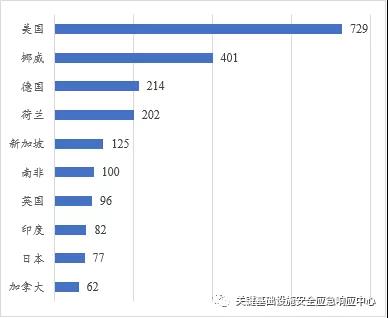

本月所監測到的針對重點云平臺的網絡攻擊事件中,境外攻擊源涉及美國、挪威、俄羅斯等在內的國家57個,包含威脅源節點721個,其中發起攻擊事件最多的境外國家Top10如圖7所示。

圖7 物聯網云平臺網絡攻擊威脅源國家分布

5 電力行業監測

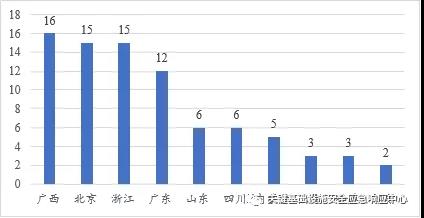

為了解關鍵信息基礎設施聯網電力系統的網絡安全態勢,本月重點對90余個電力WEB資產進行抽樣監測,資產覆蓋電力巡檢系統、電力監測系統、電力MIS系統、電力辦公系統、電力管控系統、智慧電站系統和電力智能系統等。分析發現,所監測電力資產IP均為NAT出口地址,分布于全國23個省、直轄市或自治區,資產地域分布TOP10如圖8所示,資產類型分布如同9所示。

圖8 電力WEB資產地域分布

圖9 電力WEB資產類型分布

抽樣監測發現,本月遭受攻擊的電力資產49個,涉及高危攻擊事件200余起,資產類型覆蓋電力MIS系統、電力監測系統、電能管理系統、電力巡檢系統、電力管控系統、電力辦公系統和電力運維系統等。詳細的資產攻擊分布如圖10所示。

圖10 被攻擊電力WEB資產類型分布

在針對電力WEB資產的網絡攻擊中,攻擊類型涵蓋遠程代碼執行攻擊、任意命令執行攻擊、Web應用攻擊、邏輯漏洞利用攻擊、目錄遍歷攻擊等。詳細的攻擊類型分布如圖 11所示。其中:遠程代碼執行攻擊主要涉及Struts2遠程代碼執行漏洞、phpunit遠程代碼執行漏洞和柯達圖像查看器遠程代碼執行漏洞;Web應用攻擊主要涉及跨站腳本攻擊和SQL注入攻擊;漏洞利用攻擊主要涉及GPON家庭路由器安全漏洞攻擊;命令注入攻擊主要涉及ZeroShell遠程指令執行漏洞;目錄遍歷攻擊主要涉及AppearTVMaintenance Centre路徑遍歷攻擊;邏輯漏洞利用主要涉及登陸繞過、驗證邏輯不合理漏洞等。

圖11 攻擊類型分布

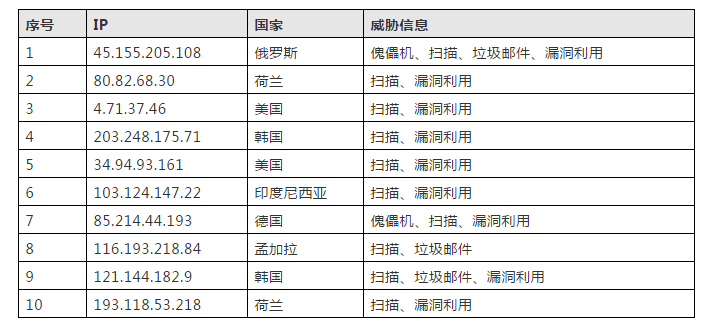

在針對電力WEB資產的網絡攻擊事件中,境外攻擊源涉及美國、韓國、德國、法國、菲律賓等在內的國家20個,包含威脅節點73個,通過關聯威脅情報發現,大多數攻擊IP均存在可疑或惡意信息標記等。其中發起攻擊事件最多的境外攻擊者信息如表2所示。

表2 電力WEB資產攻擊源國家分布

通過抽樣監測和態勢評估,目前聯網電力資產仍然面臨很多安全風險,存在諸多安全威脅,安全形勢依舊嚴峻。CNCERT將持續對電力行業進行安全監測,對重點目標進行深入分析,定期通報電力行業網絡安全態勢。

6 總結

CNCERT通過宏觀數據監測,發現物聯網“云管端”三個方面的安全問題,然而目前所發現的安全問題僅僅是關鍵信息基礎設施中物聯網網絡安全隱患的冰山一角。CNCERT將長期關注物聯網網絡安全問題,持續開展安全監測和定期通報工作。