蘋果推出M1芯片已經將近半年,但針對該芯片的惡意軟件從GoSearch22到Silver Sparrow再到最近的XCSSET,層出不窮。甚至最新的惡意軟件XCSSET不僅可以攻擊M1芯片,還可以竊取QQ、微信等主流應用的數據。

4月19日,趨勢科技(Trend Micro)專家發現,原先針對蘋果開發人員的惡意軟件XCSSET,現已重新設計,瞄上了裝載蘋果M1芯片的新產品。此外,該軟件還實現了針對加密貨幣應用的數據竊取功能。

XCSSET重新設計,針對M1、QQ、微信、加密貨幣XCSSET最初是趨勢科技在2020年8月發現的一款Mac惡意軟件,它通過Xcode項目傳播,并利用兩個零日漏洞來從目標系統竊取敏感信息并發起勒索軟件攻擊。

趨勢科技稱,重新設計的XCSSET可以竊取主流應用程序數據,例如Evernote、Skype、Notes、QQ、微信和Telegram,還會捕捉屏幕截圖,并將被盜的文檔傳輸到攻擊者服務器。

該惡意軟件還會進行勒索,它能夠對文件加密并彈出贖金說明。XCSSET可以發起通用跨站腳本攻擊(UXSS),在用戶訪問特定網站時向瀏覽器注入JavaScript代碼。這種行為使得惡意代碼能夠替換加密貨幣交易途徑,并竊取在線服務的憑證,如amoCRM、Apple ID、Google、Paypal、SIPMarket和Yandex;還可以竊取蘋果商店的銀行卡信息。

趨勢科技分別在7月13日和31日發現了兩個注入XCSSET Mac 惡意軟件的Xcode項目。

今年3月,卡巴斯基研究人員發現了XCSSET的新變種,該變種是針對蘋果新M1芯片的設備編譯的。

“在探索XCSSET的各種可執行模塊時,我們發現其中一些模塊還包含專門為M1芯片編譯的樣本。例如,一個MD5散列為914e49921c19fffd7443deee6ee161a4的示例包含兩種架構:x86_64和ARM64。”卡巴斯基在報告中表示。

“第一種架構針對裝備上一代英特爾芯片的Mac設備,第二種針對ARM64架構進行了編譯,它可以在配備M1芯片的設備上運行。”

卡巴斯基分析的樣本已于2021-02-24 21:06:05上傳到VirusTotal。與趨勢科技分析的樣本不同,此變體包含上面的散列或一個名為“metald”的模塊,它也是可執行文件的名稱。

趨勢科技研究人員提供了XCSSET實現的新功能和有效負載的詳細信息,例如使用名為“trendmicroano [.] com”的新域作為C&C服務器。

以下活躍的C&C域和IP地址94 [.] 130 [.] 27 [.] 189相同:

Titian [.] com

Findmymacs [.] com

Statsmag [.] com

Statsmag [.] xyz

Adoberelations [.] com

Trendmicronano [.]com

其他更改已應用于bootstrap.applescript模塊,該模塊包含調用其他惡意AppleScript模塊的邏輯。其中一個主要變化與用戶名為“apple_mac”的設備有關,該設備配備M1芯片的計算機,用于測試新的帶有ARM結構的Mach-O文件,是否可以在M1設備上正常運行。

濫用Safari加載后門

根據趨勢科技發布的最新報告,XCSSET持續濫用Safari瀏覽器的開發版本,利用通用跨站腳本攻擊將JavaScript后門植入網站。

“正如我們在第一份技術簡介中提到的那樣,此惡意軟件利用Safari的開發版本從C&C服務器加載惡意的Safari框架和相關的JavaScript后門。它在C&C服務器上托管Safari更新程序包,然后根據用戶的操作系統版本下載和安裝包。為了適應新發布的Big Sur,該惡意軟件還添加了Safari 14的新包。”趨勢科技在報告種寫道 。“正如我們在safari_remote.applescript中觀察到的那樣,它會根據用戶當前的瀏覽器和操作系統版本下載相應的Safari包。”

研究人員對來自agent.php的最新JavaScript代碼分析后發現,該惡意軟件能夠從以下站點竊取機密數據:

163.com

Huobi

binance.com

nncall.net

Envato

login.live.com

例如,在加密貨幣交易平臺Huobi,惡意軟件能夠竊取帳戶信息并更換用戶的加密貨幣錢包中的收款路徑。

M1芯片遭遇越來越多的惡意軟件

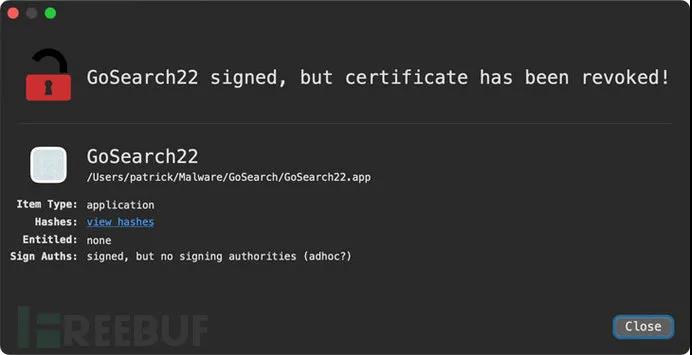

首個針對M1芯片的惡意軟件是廣告分發應用程序GoSearch22,在2021年2月19日被披露。它是Pirrit廣告惡意軟件的變體,可以偽裝成合法的Safari瀏覽器擴展程序,默默收集瀏覽數據并投放大量廣告,例如橫幅和彈出窗口,包括一些鏈接到可疑網站并分發其他惡意軟件的廣告內容。

不到一周,第二個已知的針對M1的惡意軟件“Silver Sparrow”被披露。它被編譯成原生運行在M1 Mac上。據說這個惡意包利用macOS Installer JavaScript API執行可疑的命令,當時“Silver Sparrow”感染了153個國家的29139臺macOS系統,其中包括 “美國、英國、加拿大、法國和德國的大量檢出”。