美國和英國的網絡安全機構當地時間7月1日發布了一份題為《俄羅斯GRU發起全球暴力行動,破壞企業和云環境》的報告,警告有關組織注意正在進行的涉及暴力攻擊技術的全球網絡行動。美國和歐洲的大量政府和軍隊、政治顧問和政黨、國防承包商、能源公司、物流公司、智庫、大學、律師事務所等機構已被攻擊者瞄準。

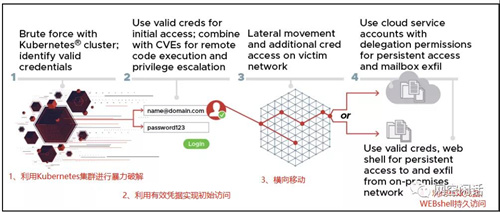

運用暴力破解技術突破網絡防御,這本身并不新鮮。但GTsSS獨特地利用軟件容器、分布式集群技術來輕松擴展其暴力破解能力,結合漏洞利用和已經獲得的登錄憑據,顯示了強大的攻擊能力。

美國國家安全局(NSA)、網絡安全和基礎設施安全局(CISA)、聯邦調查局(FBI)和英國國家網絡安全中心(NCSC)將此次行動歸因于俄羅斯政府,特別是與俄羅斯總參謀部軍事情報局(GRU)有關的網絡間諜組織。

這個威脅組織被追蹤為APT28, Fancy Bear, Pawn Storm, sedit,Strontium和Tsar Team,而且它已經瞄準了世界各地的許多組織。

這份報告稱俄羅斯黑客使用蠻力攻擊,全世界已有數百家組織發現了蠻力訪問嘗試,尤其是在美國和歐洲。目標組織包括政府和軍隊、政治顧問和政黨、國防承包商、能源公司、物流公司、智庫、大學、律師事務所和媒體公司。

報告指出,“惡意的網絡行動者使用暴力破解技術來發現有效的憑據,通常是通過大量的登錄嘗試,有時是通過之前泄露的用戶名和口令,或通過猜測最常見口令的變體。雖然暴力破解技術并不新鮮,但GTsSS(俄羅斯總參謀部軍事情報局 (GRU) 第 85 特別服務中心)獨特地利用軟件容器來輕松擴展其暴力破解能力”。

參與者除了使用口令噴灑操作外,還使用了已知TTPs的組合來利用目標網絡、訪問額外的憑據、橫向移動、收集、處理和竊取數據。威脅行為者使用各種協議,包括HTTP(S)、IMAP(S)、POP3和NTLM。威脅行為者還利用不同的防御規避TTPs組合,試圖掩蓋他們的一些組成部分;然而,仍然有許多檢測機會來識別惡意活動。

這波攻擊行動似乎始于2019年年中,它利用Kubernetes集群進行了被描述為“廣泛、分布式和匿名的暴力入侵嘗試”。雖然其中一些攻擊是直接從這個集群中的節點提供的,但大多數情況下,攻擊是通過Tor網絡和各種商業VPN服務進行的。

暴力破解攻擊與利用已知漏洞相結合,例如Microsoft Exchange漏洞,在過去幾個月的許多攻擊中都利用了這些漏洞。

這些機構表示,大部分暴力攻擊活動針對的是使用微軟365云服務的組織,但黑客也針對其他服務提供商,以及內部電子郵件服務器。

“作為軍事情報機構的網絡部門,APT28定期對這些目標進行情報收集,這是其職權范圍的一部分,”Mandiant威脅情報公司(Mandiant Threat intelligence)負責分析的副總裁約翰·胡爾特奎斯特(John Hultquist)在一封電子郵件中說。“這個組織的主要業務是針對政策制定者、外交官、軍隊和國防工業的例行收集情報,這類事件并不一定預示著黑客和泄密活動等行動。盡管我們盡了最大努力,但我們不太可能阻止莫斯科的間諜活動。”

胡爾特奎斯特補充說:“這很好地提醒我們,格魯烏仍然是一個迫在眉睫的威脅,考慮到即將舉行的奧運會,這一點尤其重要,他們很可能試圖破壞奧運會。”

安全機構發布的建議包括已知的TTPs信息、檢測和緩解建議、IP地址、用戶代理以及與攻擊相關的Yara規則。

報告最后也給出了通用的緩解建議,稱與其他證書盜竊技術的緩解措施一樣,組織可以采取以下措施來確保強大的訪問控制:

1、使用強因子的多因子認證,要求定期重新認證。強身份驗證因素是不可猜測的,因此在使用暴力嘗試時不會猜測到它們。

2、在需要口令驗證時啟用超時和鎖定功能。超時功能會隨著其他失敗的登錄嘗試而增加。鎖定功能應該在多次連續失敗的嘗試后暫時禁用帳戶。這可以迫使更慢的蠻力嘗試,使他們不可行。

3、當用戶更改口令時,一些服務可以根據常用的口令字典進行質量檢查,在設置之前就拒絕許多糟糕的口令選擇。這使得使用暴力破解口令變得更加困難。

4、對于支持人工交互的協議,使用驗證碼來阻止自動訪問嘗試。

5、更改所有默認憑據,禁用使用弱身份驗證的協議(例如,明文口令,或過時且脆弱的身份驗證或加密協議)或不支持多因素身份驗證。始終要仔細配置對云資源的訪問控制,以確保只有維護良好、身份驗證良好的帳戶才能訪問。

6、在做出訪問決策時,使用適當的網絡隔離來限制訪問,并利用額外的屬性(如設備信息、環境、訪問路徑),理想的或期望的狀態為零信任安全模型。

7、使用自動化工具對訪問日志進行安全審計,識別異常訪問請求。

近一年前,微軟曾警告稱,APT28一直在竊取美國和英國機構數萬個賬戶的Office365證書。