根據(jù)總部設(shè)在硅谷的網(wǎng)絡(luò)安全公司SonicWall的調(diào)查報(bào)告,2020年勒索軟件是增長最為迅猛(40%)的網(wǎng)絡(luò)威脅。根據(jù)美國政府?dāng)?shù)據(jù),2020年全球因勒贖軟件而支付的贖金超過4億美元,2021年第一季則超過8100萬美元。2021年5月7日,美國最大的油氣輸送管道運(yùn)營商克洛尼爾(Colonial Pipeline)成為軟件勒索的受害者,此次攻擊導(dǎo)致美國東海岸的天然氣供給受到影響。數(shù)周后,網(wǎng)絡(luò)犯罪分子又使美國一家全球最大的肉類加工企業(yè)---JBS股份有限公司幾乎陷入癱瘓。勒索軟件這種新型威脅自面世以來,不同家族的勒索軟件保持快速增長勢頭,且呈現(xiàn)定向化、RaaS化等特點(diǎn)。與此同時(shí),針對能源、醫(yī)療、金融等關(guān)鍵基礎(chǔ)設(shè)施行業(yè)的攻擊案例明顯增長,造成的經(jīng)濟(jì)、社會(huì)影響也愈發(fā)增大。

10月5日,美國網(wǎng)絡(luò)安全公司Mandiant主辦的2021年網(wǎng)絡(luò)防御峰會(huì)(Cyber Defense Summit)開幕,美國網(wǎng)絡(luò)司令部司令兼國家安全局局長保羅·中曾根、負(fù)責(zé)網(wǎng)絡(luò)和新興技術(shù)的美國副國家安全顧問安妮·紐伯格出席并發(fā)表演講,介紹了當(dāng)前網(wǎng)絡(luò)威脅態(tài)勢,闡述了勒索軟件的普遍威脅,并將其稱作一個(gè)嚴(yán)重的國家安全問題,稱其可以對世界主要大國造成重大損害。中曾根表示,美國將繼續(xù)與勒索軟件戰(zhàn)斗數(shù)年。

中曾根在網(wǎng)絡(luò)防御峰會(huì)上發(fā)言 圖片來自網(wǎng)絡(luò)

美國召集30國舉行勒索威脅峰會(huì)

當(dāng)?shù)貢r(shí)間10月13日至14日,美國召集英日澳印等大約30個(gè)國家舉行了所謂“打擊勒索軟件”線上峰會(huì),而中俄并不在受邀之列。一名美國政府高級官員透露,拜登召集盟友和伙伴討論打擊勒索軟件,是為了應(yīng)對“共同威脅”,近期的“惡意網(wǎng)絡(luò)活動(dòng)”應(yīng)該歸咎于中俄。日本媒體甚至毫不避諱地宣稱,這場峰會(huì)是為了討論中俄“網(wǎng)絡(luò)威脅”。應(yīng)對國際犯罪集團(tuán)發(fā)動(dòng)的勒索攻擊,需要聯(lián)合全球多國執(zhí)法力量,而美國卻選擇了拉幫結(jié)派的方式。這表明,美國正在擴(kuò)大網(wǎng)絡(luò)空間領(lǐng)域同盟軍,不斷給中俄羅織新罪名,把中俄丑化成網(wǎng)絡(luò)空間的“邪惡”象征,便于后續(xù)動(dòng)員盟友乃至更廣泛力量聯(lián)合打壓中俄。

來自下列國家和地區(qū)的高層人事參加了此次峰會(huì):澳大利亞、巴西、保加利亞、加拿大、捷克共和國、多米尼加共和國、愛沙尼亞、歐盟、法國、德國、印度、愛爾蘭、以色列、意大利、日本、肯尼亞、立陶宛、墨西哥、荷蘭、新西蘭、尼日利亞、波蘭、韓國、羅馬尼亞、新加坡、南非、瑞典、瑞士、烏克蘭、阿拉伯聯(lián)合酋長國和英國。

峰會(huì)探討的課題包括:應(yīng)對加密貨幣被用于洗白勒索費(fèi),起訴利用勒索軟件的罪犯,利用外交手段打擊勒索軟件,以及協(xié)助各國提高抵御勒索軟件攻擊的能力等。

美國私營部門網(wǎng)絡(luò)安全專家稱,許多勒索軟件團(tuán)伙來自烏克蘭和俄羅斯。一些美國官員和分析人士稱,俄羅斯勒索軟件團(tuán)伙在克里姆林宮的默許下運(yùn)作,但不受政府直接控制。 7月9日,美國總統(tǒng)拜登與俄羅斯總統(tǒng)普京進(jìn)行了一個(gè)小時(shí)的電話通話。拜登要求普京采取行動(dòng)打擊俄羅斯境內(nèi)勒索軟件組織,并警告稱如果網(wǎng)絡(luò)黑客不能得到阻止,美國就將做出回應(yīng)。美國表示,即使勒索軟件活動(dòng)不是由俄羅斯支持的,但只要這些活動(dòng)來自俄羅斯領(lǐng)土,只要美國向俄羅斯提供了充分的溯源信息以確定攻擊者身份,俄方就應(yīng)該采取行動(dòng)。

美國應(yīng)對勒索攻擊取得的主要進(jìn)展

美國政府認(rèn)為,反勒索軟件主要包括以下四項(xiàng)工作:

一是破壞勒索軟件的基礎(chǔ)設(shè)施并打擊參與者。美國正在充分利用政府的能力來打擊勒索軟件參與者、協(xié)助者,并破壞相關(guān)的網(wǎng)絡(luò)和金融基礎(chǔ)設(shè)施。

二是增強(qiáng)抵御勒索軟件攻擊的復(fù)原能力。美國政府呼吁私營部門加大投資力度,專注于網(wǎng)絡(luò)防御以應(yīng)對威脅。美國政府還概述了關(guān)鍵基礎(chǔ)設(shè)施的預(yù)期網(wǎng)絡(luò)安全閾值,并引入了針對交通關(guān)鍵基礎(chǔ)設(shè)施的網(wǎng)絡(luò)安全要求。

三是解決濫用虛擬貨幣進(jìn)行贖金支付的問題。虛擬貨幣也適用于法定貨幣的反洗錢和打擊恐怖主義融資 (AML/CFT) 控制措施的約束,并且必須執(zhí)行這些控制措施和法律。美國政府正在利用現(xiàn)有能力并獲取創(chuàng)新能力來追蹤和攔截勒索軟件收益。

四是利用國際合作來破壞勒索軟件生態(tài)系統(tǒng)并解決勒索軟件犯罪分子的“安全港”問題。負(fù)責(zé)任的國家不應(yīng)允許犯罪分子在其境內(nèi)活動(dòng)而不受懲罰。美國政府正在與國際合作伙伴合作破壞勒索軟件網(wǎng)絡(luò),并提高合作伙伴在其境內(nèi)檢測和響應(yīng)此類活動(dòng)的能力,包括追究那些允許犯罪分子在其管轄范圍內(nèi)活動(dòng)的國家的責(zé)任并使這些國家承擔(dān)相應(yīng)的后果。

美國政府表示,他們的工作主要取得了如下進(jìn)展:

美國司法部成立了一個(gè)工作隊(duì)來協(xié)調(diào)和統(tǒng)一執(zhí)法和檢控舉措。

美國財(cái)政部首次對俄羅斯虛擬貨幣交易所Suex實(shí)施制裁,據(jù)稱該交易所幫助勒索軟件攻擊者。

美國國務(wù)院的“司法獎(jiǎng)勵(lì)計(jì)劃”提供高達(dá)1000萬美元的獎(jiǎng)金,用于獎(jiǎng)勵(lì)提供可以鎖定外國政府支持的針對美國關(guān)鍵基礎(chǔ)設(shè)施的網(wǎng)絡(luò)攻擊線索。

白宮的“自愿性工業(yè)控制系統(tǒng)網(wǎng)絡(luò)安全倡議”號(hào)召150多家電力公司部署或承諾部署增強(qiáng)型網(wǎng)絡(luò)安全技術(shù),保障近9000萬客戶的用電安全。

美國國土安全部和司法部建立了“StopRansomware.gov”網(wǎng)站以協(xié)助私人和公共組織減輕相關(guān)風(fēng)險(xiǎn)。

美國運(yùn)輸安全管理局發(fā)出通知,要求關(guān)鍵管道業(yè)主和運(yùn)營商響應(yīng)關(guān)于網(wǎng)絡(luò)防御的兩個(gè)安全指令。

拜登在今年8月會(huì)見了私營部門的技術(shù)領(lǐng)導(dǎo)者,討論了通過舉國動(dòng)員來努力解決網(wǎng)絡(luò)安全問題;

美國在虛擬貨幣業(yè)務(wù)領(lǐng)域開展反洗錢/打擊資助恐怖主義活動(dòng);

美國財(cái)政部正在推動(dòng)實(shí)施有關(guān)虛擬資產(chǎn)財(cái)務(wù)透明度的國際標(biāo)準(zhǔn)。

從技術(shù)層面看勒索軟件

近日,Google公司的在線惡意軟件掃描服務(wù)平臺(tái)VirusTotal分析了過去一年半上傳的8000 萬個(gè)勒索軟件樣本,并于近日發(fā)布了2021年勒索軟件分析報(bào)告。

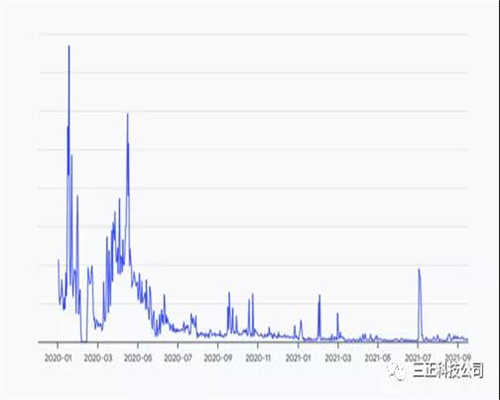

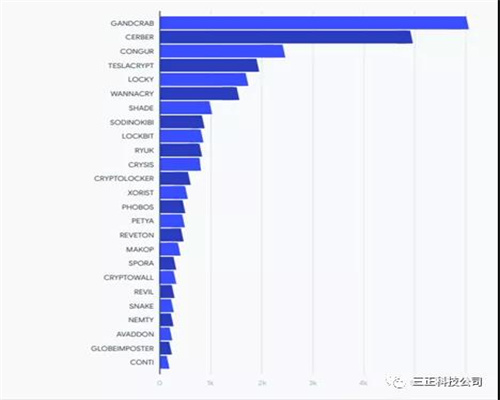

報(bào)告指出,傳播最廣的勒索軟件家族的活動(dòng)神出鬼沒,但大約有100個(gè)非流行的勒索軟件家族的活動(dòng)基線從未停止,攻擊者似乎是在為他們的活動(dòng)準(zhǔn)備新的樣本。在2020年初,GandCrab是最活躍的家族,然后它的活動(dòng)率在下半年大幅下降。2021年7月,VirusTotal平臺(tái)觀察到一波Babuk勒索軟件的新變種。

與勒索軟件相關(guān)的提交文件的時(shí)間分布

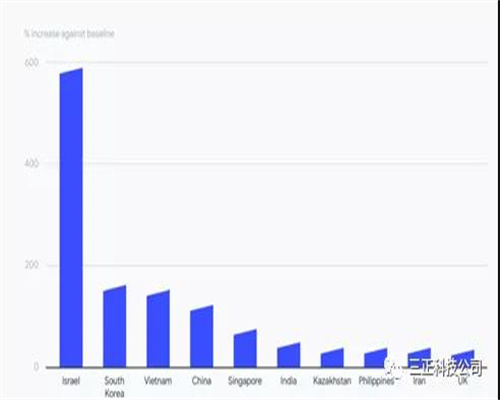

根據(jù)VirusTotal上惡意樣本的提交數(shù)量,以色列、韓國、越南、中國、新加坡、印度、哈薩克斯坦、菲律賓、伊朗和英國是受影響最嚴(yán)重的10個(gè)地區(qū)。

勒索軟件相關(guān)提交文件的地理分布情況

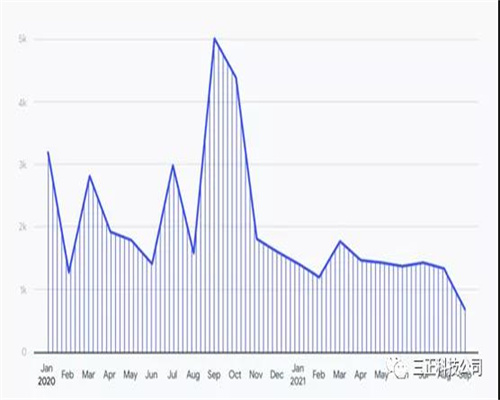

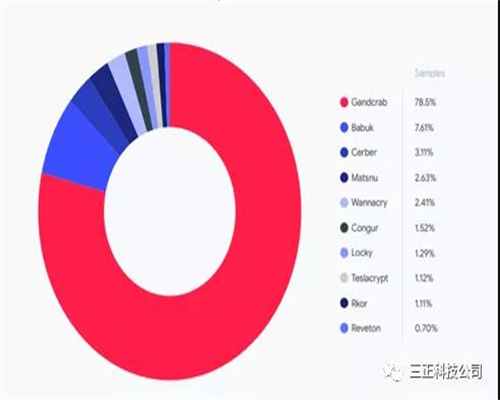

根據(jù)該報(bào)告,自2020年至2021年上半年,至少有140多個(gè)國家的用戶提交了惡意軟件樣本到VirusTotal平臺(tái),該平臺(tái)至少發(fā)現(xiàn)了130個(gè)不同的活躍的勒索軟件家族。

勒索軟件相關(guān)群組的時(shí)間分布

每個(gè)家族的勒索軟件相關(guān)集群

在大約130個(gè)勒索軟件家族中,GandCrab家族最為活躍,緊隨其后的是Babuk、Cerber、Matsnu、Congur、Locky、Teslacrypt、Rkor和Reveon 。

按不同樣本數(shù)量排列的十大勒索軟件家族

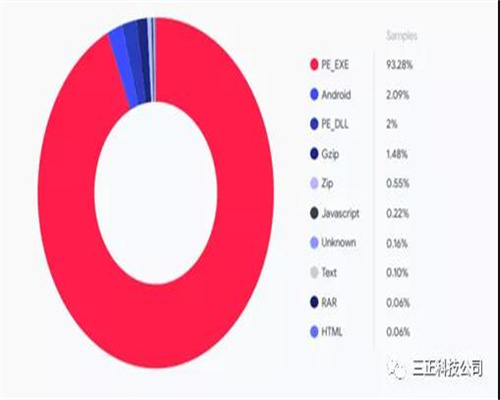

根據(jù)報(bào)告,VirusTotal上檢測到的95%的勒索軟件文件是基于Windows的可執(zhí)行文件或動(dòng)態(tài)鏈接庫(DLLs),2%是基于Android的。

勒索軟件樣本的類型

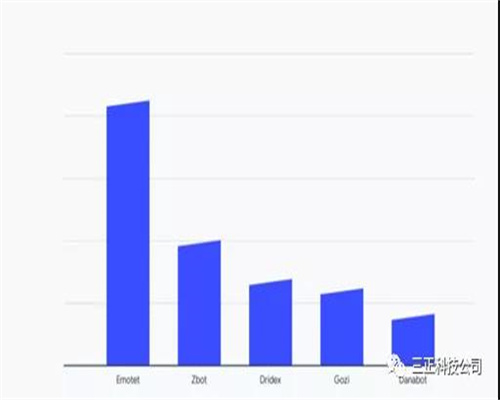

攻擊者在某些階段使用的工具或文件與勒索軟件家族有關(guān),報(bào)告中將其分為兩組:用于分發(fā)勒索軟件的工具或文件,以及用于橫向移動(dòng)的工具或文件。

用于分發(fā)勒索軟件的Top5工具

此外,報(bào)告表示,YARA規(guī)則在檢測和分類方面不是完全有效,勒索軟件不同于其他惡意軟件活動(dòng),這很可能是因?yàn)樗鼈儾幌衿渌{那樣經(jīng)常更新,也可能是由于目前活躍著大量的勒索軟件家族。其次,攻擊者正在使用一系列不同的方法,包括使用著名的僵尸網(wǎng)絡(luò)惡意軟件和其他RATs。第三,在勒索軟件分發(fā)方面,攻擊者似乎不需要除權(quán)限提升和惡意軟件在內(nèi)部傳播之外的可利用的漏洞。最后,如前所述,Windows占勒索軟件目標(biāo)的95%,而安卓系統(tǒng)只占2%。

我們應(yīng)該如何應(yīng)對勒索軟件

非必要時(shí),不要將遠(yuǎn)程桌面服務(wù)(如RDP)暴露在公共網(wǎng)絡(luò)中,并始終對其使用強(qiáng)密碼。

確保商業(yè)VPN解決方案和其他服務(wù)器端軟件始終是最新的,因?yàn)樗鼈兪抢账鬈浖某R姼腥据d體。另外,始終保持客戶端的應(yīng)用程序也是最新的。

實(shí)施網(wǎng)絡(luò)分段,在網(wǎng)段之間應(yīng)用強(qiáng)大的防火墻和IPS 保護(hù)措施,以控制惡意軟件在整個(gè)網(wǎng)絡(luò)中傳播。

將防御策略集中在檢測橫向移動(dòng)和數(shù)據(jù)滲出到互聯(lián)網(wǎng)上,要特別注意傳出的流量,以檢測網(wǎng)絡(luò)犯罪的連接。

定期使用“3,2,1”規(guī)則備份重要文件:以兩種不同的文件格式創(chuàng)建三個(gè)備份副本,其中一個(gè)備份位于單獨(dú)的位置。

使用最新的威脅情報(bào)信息,以實(shí)時(shí)了解攻擊者所使用的TTP。

為了保護(hù)公司網(wǎng)絡(luò)和系統(tǒng)環(huán)境,開展專門的培訓(xùn)課程對員工進(jìn)行安全培訓(xùn)。

對所有端點(diǎn)啟用勒索軟件保護(hù)。

如果已經(jīng)成為受害者,切勿支付贖金,這不能確保能夠取回?cái)?shù)據(jù),但會(huì)鼓勵(lì)犯罪分子繼續(xù)其活動(dòng)。應(yīng)將事件報(bào)告給當(dāng)?shù)氐膱?zhí)法機(jī)構(gòu)或試著在互聯(lián)網(wǎng)上尋找解密器。