無目的多渠道分發(fā) 影響17個國家/地區(qū)用戶

AbstractEmu已分布在Google Play和主要的第三方商店,包括亞馬遜應用商店、三星Galaxy Store等。目前已發(fā)現19個相關應用程序中包含該惡意軟件,7個包含root功能,其中一個名為Lite Launcher的應用在Play上的下載量已過萬。為保護Android用戶安全,谷歌在收到Lookout通知后已經刪除惡意程序,而其他應用程序商店有可能仍在分發(fā)。

此外,Aptoide、APKPure和其他一些鮮為人知的應用商店上也出現了它們的蹤跡。雖然大多數乃英文編寫,但Lookout也發(fā)現了一個使用越南語傳播的實例。目前一共有17個國家/地區(qū)的人受到AbstractEmu的影響,其中美國人民受到威脅最大。

在發(fā)現的19個與惡意軟件相關的應用程序中,大多數應用程序都偽裝成了常用&使用工具類用程序,比如文件、密碼管理器、應用程序啟動器等。

Lookout研究員表示,在過去5年,具備root權限的惡意軟件已很少見到。隨著 Android生態(tài)系統(tǒng)的成熟,能夠影響大量用戶設備的漏洞越來越少。

盡管比較罕見,但root惡意軟件是非常危險的,它可以使用五種不同的已知安全漏洞在智能手機上獲得“root”權限,從而獲得比更強大的系統(tǒng)權限,進而可以悄悄訪問用戶應用程序里的敏感數據,也可以安裝其他惡意軟件。

誰是幕后黑手?

那么這些root惡意軟件的幕后黑手是誰?

雖然無法確切地說出這些幕后操作者,但Lookout分析到,首先他們是一群資源豐富且有經濟動機的團隊,他們的代碼庫和規(guī)避技術非常復雜,例如使用刻錄機來記錄電子郵件、姓名、電話號碼和假名。其次,這些惡意軟件與銀行木馬之間有相似之處,例如他們的應用程序分發(fā)和權限獲取是無針對性的。

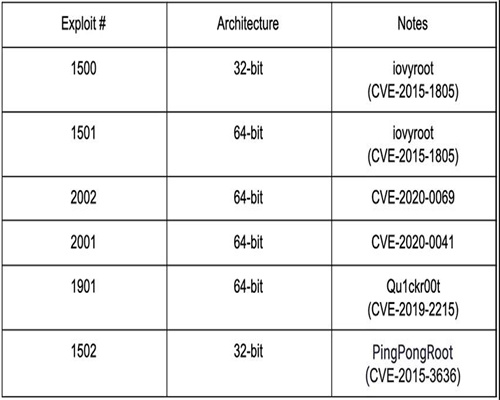

AbstractEmu利用的漏洞類型也非常現代,多為2019年和2020年的一些漏洞,它們盡可能多地指向目標用戶,例如其中一個利用漏洞是CVE-2020-0041,以前從未被惡意軟件利用;另一是CVE-2020-0069,這是在聯發(fā)科芯片中發(fā)現的漏洞,搭載該芯片的智能設備已暢銷數百萬臺。此外,他們還修改了 CVE-2019-2215和CVE-2020-0041的公開漏洞利用代碼,以支持獲取更多目標。

AbstractEmu是如何作惡的?

AbstractEmu在作惡之前,會采取一系列措施對自己進行不遺余力地“包裝”,從而避免被檢測到。其次,它的激活也非常容易,用戶打開即激活,由于它們偽裝地比較“成功”,很多用戶在下載后便會與它們進行交互。

一旦應用被激活后,AbstractEmu首先會對設備進行真實與模擬檢測,一旦設備通過初始分析,應用程序將開始通過HTTP與其命令和控制 (C2) 服務器通信,期望接收一系列JSON命令以執(zhí)行。每個應用程序都包含它支持的硬編碼命令。為了決定執(zhí)行哪個命令,應用程序會向C2服務器發(fā)送大量數據,包括它支持的命令,以及設備數據,例如設備制造商、型號、版本和序列號、電話號碼和 IP地址。

AbstractEmu 應用程序向 C2 服務器發(fā)送的數據

上番操作之后,AbstractEmu操作員就可以給惡意軟件提供各種命令,例如獲得root權限、根據文件的新舊程度或匹配給定模式來收集和竊取文件,并安裝新的應用程序。

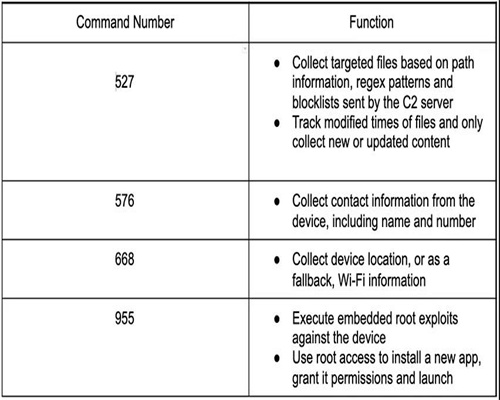

從 AbstractEmu 的 C2 服務器發(fā)送的總共四種不同類型的 JSON 命令

AbstractEmu如何root Android設備

第一步則是獲取Android設備的root訪問權限,通過root設備,AbstractEmu 惡意軟件可以悄悄地與應用程序進行交互,修改應用程序的一些默認設置。

為確保能夠順利執(zhí)行root操作,惡意程序會嵌入到root生成和完成之后的隱藏編碼文件中——包括針對不同漏洞類型的二進制文件。默認情況下,這些二進制文件會按指定順序執(zhí)行官,但AbstractEmu 的C2服務器可以更改執(zhí)行順序。

AbstractEmu惡意軟件默認執(zhí)行的漏洞表

除了這些二進制文件之外,這些應用程序還包含三個編碼的shell腳本和兩個從 Magisk復制的編碼二進制文件, Magisk是一種允許Android用戶在其設備上獲取root訪問權限的工具。

在設備遭到root后,AbstractEmu會跟蹤通知,截取屏幕和錄制視頻來阻止設備重置密碼。

Lookout研究人員表示,root Android或越獄iOS設備仍然是完全破壞移動設備的最具侵入性的方式。

如何做好防護?

面對各種惡意程序跟木馬病毒侵襲,作為普通用戶該如何做好防護呢?首先,無論是Android還是iOS操作系統(tǒng),用戶盡可能地升級到最新版本;其次,切勿對系統(tǒng)進行“越獄”和“root”操作;第三,盡可能地在正規(guī)渠道下載各種APP,來路不明的鏈接切勿點擊。當然,也歡迎大家留言獻計獻策。