關鍵詞:

源碼泄露

做安全的不就用在那一刻嗎?

預警一次不能隨便用,但是目前到了應該預警的時候了。

綜合一下目前已知情況。

上上周,那天很火熱被刪除的一貼,涉及供應商給Y媽做的源碼。

20日,未知攻擊者入侵并滲透了博世iSite服務器,并竊取了這家制造巨頭的5G物聯網連接平臺的源代碼。

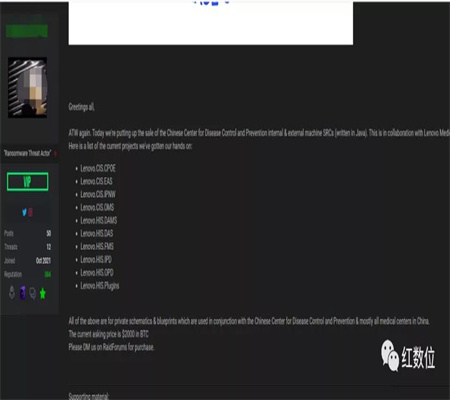

23號:聲稱拿到我G疾控中心HIS源碼。

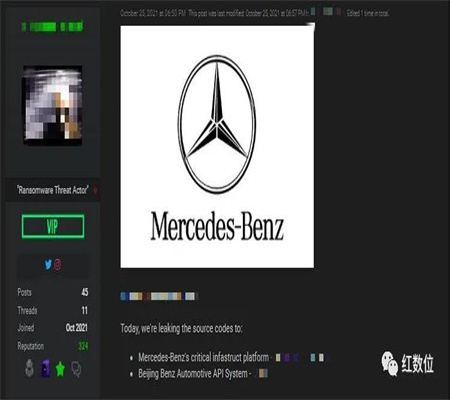

25日,發帖人聲稱獲得了梅賽德斯-奔馳中國部分開發源碼。

26號:發帖人聲稱公開的是我公安系統的醫療,保險,人事的SRC源碼。

綜合多次泄露事件中,黑客透露從SonarQube服務器獲取信息,聲稱通過利用SonarQube零日漏洞進行了入侵。

已被入侵的我們不知道有多少單位,但有理由相信入侵還在繼續,我們呼吁一下?

所有使用SonarQube單位的請務必做好系統管控源碼服務器安全工作,在未明漏洞被修補之前請暫時離線或者刪除源碼。

本站內容除特別聲明的原創文章之外,轉載內容只為傳遞更多信息,并不代表本網站贊同其觀點。轉載的所有的文章、圖片、音/視頻文件等資料的版權歸版權所有權人所有。本站采用的非本站原創文章及圖片等內容無法一一聯系確認版權者。如涉及作品內容、版權和其它問題,請及時通過電子郵件或電話通知我們,以便迅速采取適當措施,避免給雙方造成不必要的經濟損失。聯系電話:010-82306118;郵箱:aet@chinaaet.com。