6 月 18 日消息,韓國(guó)安全研究團(tuán)隊(duì)曝光了名為 TIKTAG 的全新推測(cè)執(zhí)行攻擊手段,以 ARM 的內(nèi)存標(biāo)記擴(kuò)展(MTE)為目標(biāo),可以繞過(guò)防止內(nèi)存損壞的關(guān)鍵保護(hù)機(jī)制,且成功率高達(dá) 95% 以上。

MTE 是 ARM v8.5-A 架構(gòu)(及后續(xù)版本)新增的一項(xiàng)功能,主要是檢測(cè)和防止內(nèi)存損壞。系統(tǒng)采用低開(kāi)銷標(biāo)簽技術(shù)(Lower overhead tagging),分配 4 bits 來(lái)標(biāo)記 16 byte(1 byte= 8 bits)內(nèi)存塊。這種機(jī)制有助于確定標(biāo)簽上的指針與被訪問(wèn)內(nèi)存區(qū)域的標(biāo)簽一致,從而減少未經(jīng)授權(quán)的內(nèi)存訪問(wèn)和濫用。

IT之家注:MTE 分為同步、異步和非對(duì)稱三類,每一類都平衡了安全性和性能。不過(guò) TIKTAG 漏洞表明,即便是再妥善、再高級(jí)別的保護(hù)也可能存在漏洞。

研究人員觀察到兩個(gè)效率高、速度快的主要程序,包括 TIKTAG-v1 和 TIKTAG-v2,它們以推測(cè)執(zhí)行為目標(biāo),泄露 MTE 內(nèi)存標(biāo)簽。

TIKTAG-v1

TIKTAG-v1 中使用的功能包括分支預(yù)測(cè)中的推測(cè)收縮和 CPU 的數(shù)據(jù)預(yù)取。

研究人員發(fā)現(xiàn),這個(gè)小工具在攻擊 Linux 內(nèi)核時(shí),對(duì)投機(jī)性內(nèi)存訪問(wèn)的功能格外有效,不過(guò)需要對(duì)內(nèi)核指針進(jìn)行一些操作。

惡意代碼會(huì)更改內(nèi)核指針,并通過(guò)系統(tǒng)調(diào)用函數(shù)調(diào)用使用高速緩存?zhèn)韧ǖ溃蝗缓笤L問(wèn)并推測(cè)高速緩存的狀態(tài)以獲取內(nèi)存標(biāo)記。

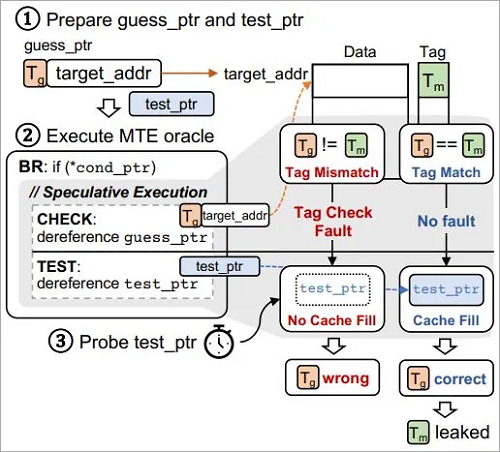

TIKTAG-v2

TIKTAG-v2 主要關(guān)注處理器時(shí)序推測(cè)中的存儲(chǔ)到加載轉(zhuǎn)發(fā)。

第一步是將值存儲(chǔ)到內(nèi)存地址,并同時(shí)從同一地址加載。該值被傳遞到下一個(gè)標(biāo)簽,成功加載并改變共享緩存狀態(tài)。

另一方面,不匹配會(huì)阻止轉(zhuǎn)發(fā),緩存狀態(tài)保持不變。如果攻擊者在投機(jī)執(zhí)行后檢查緩存狀態(tài),就能推斷出標(biāo)簽檢查結(jié)果。

事實(shí)證明,TIKTAG-v2 對(duì)目標(biāo)漏洞進(jìn)程(谷歌 Chrome 瀏覽器)是有效的,重點(diǎn)針對(duì) V8 JavaScript 引擎在內(nèi)的部分。

回應(yīng)

Arm 公司在公告中表示 TIKTAG 攻擊非常強(qiáng)大,然后指出,使用推測(cè)方法在體系結(jié)構(gòu)層面披露分配標(biāo)記仍然是安全的。他們?cè)诠嬷袕?qiáng)調(diào),分配標(biāo)記在地址空間中并不隱蔽。

ARM 在公告中寫(xiě)道:由于 Allocation Tags 對(duì)地址空間中的軟件來(lái)說(shuō)并不是秘密,因此揭示正確標(biāo)簽值的投機(jī)機(jī)制并不被視為對(duì)架構(gòu)原則的破壞。

谷歌 Chrome 瀏覽器的安全團(tuán)隊(duì)指出了這些問(wèn)題,但選擇不修復(fù)它們,并指出 V8 沙盒不會(huì)對(duì)內(nèi)存數(shù)據(jù)和 MTE 標(biāo)記保密。此外,到目前為止,Chrome 瀏覽器還沒(méi)有啟用基于 MTE 的防御功能,因此修復(fù)這些漏洞并不迫切。